はじめに

本ブログでは、OCIの東京リージョンと大阪リージョン間におけるプライベートサブネット同士の通信を踏み台サーバを介して実現する手法を検証します。具体的には、東京リージョンの踏み台サーバから、同リージョン内のWindows Serverを経由して、大阪リージョンのプライベートサブネットに配置されたインスタンスへのPing疎通が可能かどうかを確認します。

本記事の前提条件

- 東京・大阪リージョンの使用権限:OCI内で東京リージョンと大阪リージョンにリソースを作成できる権限があること。

- 踏み台サーバの構築:東京リージョンのパブリックサブネットに、踏み台サーバとして使用するインスタンスが配置されていること。

- Windows Serverの配置:東京リージョンのプライベートサブネット内にWindows Serverインスタンスが設置されていること。

- 大阪リージョンのインスタンス:大阪リージョンのプライベートサブネット内に、疎通テストの対象となるインスタンスが配置されていること。

- セキュリティ・ルール設定:以下のルールが各インスタンスやサブネットに適用されていること。

- 東京リージョンの踏み台サーバからWindows ServerへのSSH接続が許可されていること。

- 東京リージョンのWindows Serverから大阪リージョンのインスタンスにPing(ICMP)通信が許可されていること。

- 各リージョンに動的ルーティングゲートウェイが作成されていること、動的ルーティングゲートウエイの作成方法は、動的ルーティング・ゲートウェイの作成をご参照ください。

構成図

構成図は以下の通りです。

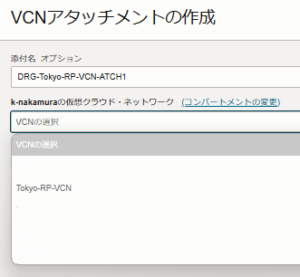

東京リージョンの仮想クラウドネットワークアタッチメントの作成

それでは、東京リージョンの動的ルーティングゲートウェイ > 仮想クラウドネットワークアタッチメントの作成を押下します。

以下の項目を入力し、最後に作成を押下します。

|

1 2 |

アタッチメント名: 任意の名前を設定 仮想クラウド・ネットワーク: アタッチするVCNを選択 |

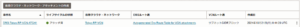

動的ルーティングゲートウェイの画面に戻り、作成した仮想クラウドネットワークアタッチメントが表示されているのを確認します。

東京リージョンのリモートピアリング接続の作成

続いて、動的ルーティングゲートウェイ > リモートピアリング接続アタッチメントから、リモートピアリング接続の作成を押下します。

以下の項目を入力し、最後に作成を押下します。

|

1 2 |

アタッチメント名: 任意の名前を設定 仮想クラウド・ネットワーク: アタッチするVCNを選択 |

動的ルーティングゲートウェイの画面に戻り、作成したリモートピアリング接続が表示されているのを確認します。

大阪リージョンの仮想クラウドネットワークアタッチメントの作成

同じく大阪リージョンの動的ルーティングゲートウェイ > 仮想クラウドネットワークアタッチメントの作成を押下します。

以下の項目を入力し、最後に作成を押下します。

|

1 2 |

アタッチメント名: 任意の名前を設定 仮想クラウド・ネットワーク: アタッチするVCNを選択 |

動的ルーティングゲートウェイの画面に戻り、作成した仮想クラウドネットワークアタッチメントが表示されているのを確認します。

大阪リージョンのリモートピアリング接続の作成

続いて、動的ルーティングゲートウェイ > リモートピアリング接続アタッチメントから、リモートピアリング接続の作成を押下します。

以下の項目を入力し、最後に作成を押下します。

|

1 2 |

アタッチメント名: 任意の名前を設定 仮想クラウド・ネットワーク: アタッチするVCNを選択 |

動的ルーティングゲートウェイの画面に戻り、作成したリモートピアリング接続が表示されているのを確認します。

この時に、東京リージョンでリモートピアリング接続の確立で必要になりますので、作成したリモートピアリング接続情報のOCIDをメモします。

リモートピアリング接続の確立

東京リージョンに戻り、作成した動的ルーティングゲートウェイのRPCから、接続の確立を押下します。

以下項目を入力し、最後に接続を押下します。

|

1 2 |

リージョン:接続するリージョンを選択 リモートピアリング接続OCID:先程の大阪リージョンでメモをしたOCIDをここに入力 |

接続を押下後、各リージョンのリモートピアリング接続のステータスがピアリング済になっていれば、接続は成功です。

東京リージョンのルーティングテーブル

東京リージョンのデフォルトルーティングテーブルに、

宛先:大阪リージョンのプライベートサブネットのCIDR

ターゲットタイプ:動的ルーティングゲートウェイ

を設定します。

続いて、プライベートサブネットに作成したNAT用のルーティングテーブルにも宛先:大阪リージョンのプライベートサブネットのCIDRとターゲットタイプ:動的ルーティングゲートウェイを設定します。

大阪リージョンのルーティングテーブル

大阪リージョンにも、プライベートサブネットに作成したNAT用のルーティングテーブルには、

宛先:東京リージョンのパブリックサブネット/プライベートサブネットのCIDR

ターゲットタイプ:動的ルーティングゲートウェイ

を設定します。

大阪リージョンのセキュリティリスト

最後に、東京リージョンのプライベートサブネットから大阪リージョンのプライベートサブネットへPing疎通ができるように、東京リージョンのプライベートサブネットのCIDR(10.10.1.0/24)をセキュリティリストに設定します。

疎通確認

それでは、東京リージョンの踏み台サーバ経由でプライベートサブネットに配置したインスタンスから、大阪リージョンのプライベートサブネットに配置したインスタンスへ疎通をしてみます。

以下の画像の通り、Ping疎通が確認ができ、疎通が無事に成功できました。

まとめ

今回の検証では、OCIの東京リージョンと大阪リージョン間におけるプライベートサブネット同士の通信を実現するため、踏み台サーバとリモートピアリング接続を活用しました。この手法により、セキュリティとネットワーク構成を柔軟に管理しつつ、複数リージョン間の通信を確立できることが確認されました。適切なリソース構築と各ネットワーク設定を行うことで、OCI内で安全かつ効率的なリージョン間接続が可能です。本検証が、マルチリージョン環境を構築する際の参考になれば幸いです。