3月30日に脆弱性チェックを行う事ができるVulnerability Scanning Serviceがリリースされました

本記事では、Vulnerability Scanning Serviceを使用するための設定方法などをご紹介したいと思います

事前準備

ポリシー設定

コンパートメントへの設定を例としています

スキャンサービスへのアクセス許可

|

1 |

Allow group <group_name> to read vss-family in compartment <compartment_name> |

スキャンエージェントへの権限付与

|

1 2 3 4 |

allow service vulnerability-scanning-service to manage instances in compartment <compartment_name> allow service vulnerability-scanning-service to read compartments in compartment <compartment_name> allow service vulnerability-scanning-service to read vnics in compartment <compartment_name> allow service vulnerability-scanning-service to read vnic-attachments in compartment <compartment_name> |

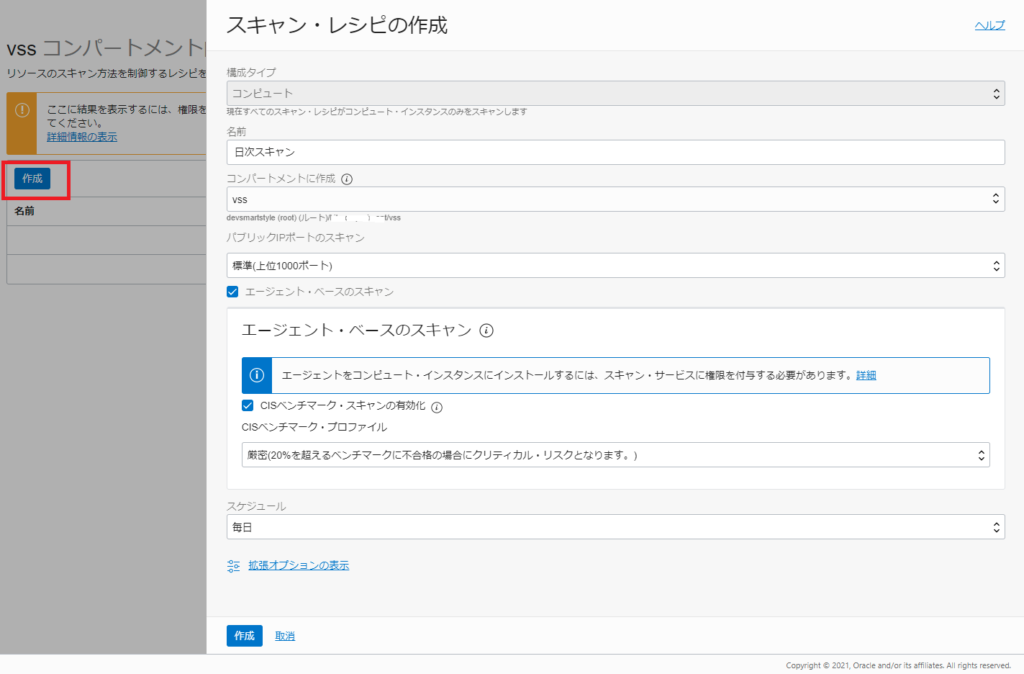

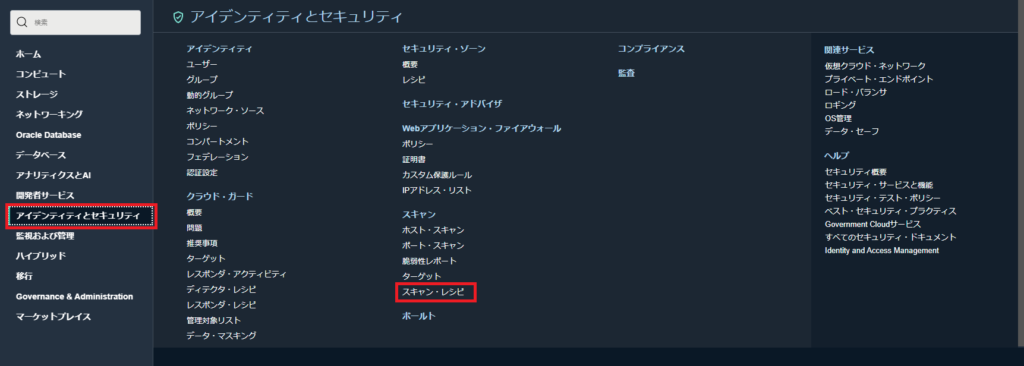

スキャン・レシピの作成

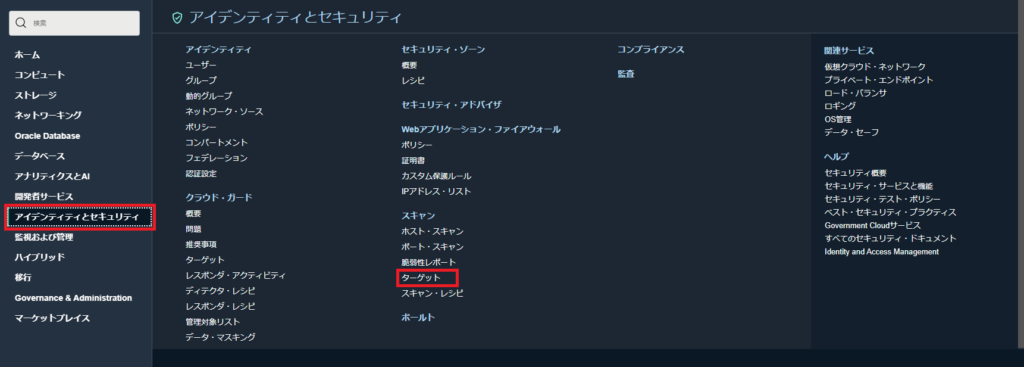

メニューより、アイデンティティとセキュリティ -> スキャン・レシピ とクリックします

もしくは、 スキャンのメニュー内にある スキャン・レシピ をクリックします

名前・コンパートメント以外の項目の補足説明は下記となります

パブリックIPアドレスへのスキャンは

- 標準(上位1000ポート)

- 軽量(上位100ポート)

- なし

が選択可能です

エージェントベースのスキャンはオプショナルとなりますが、有効にする事でパブリックIPアドレスを設定していないNICに対しても、スキャンをする事が可能となります

また、エージェントを有効にした場合は、Center for Internet Securityによって公開されている業界標準のベンチマークへの準拠をテストする事もできます

CIS ベンチマーク・プロファイルは

- 厳密(20%を超えるベンチマークに不合格の場合にクリティカル・リスクとなります。)

- 中(40%を超えるベンチマークに不合格の場合に高・リスクとなります。)

- 低(80%を超えるベンチマークに不合格の場合に高・リスクとなります。)

が選択可能です

スケジュールに関しては、毎日 or 曜日指定 が選択可能です

ターゲットの作成

メニューより、アイデンティティとセキュリティ -> ターゲット とクリックします

もしくは、 スキャンのメニュー内にある ターゲット をクリックします

名前・コンパートメント・説明以外の項目の補足説明は下記となります

スキャン・レシピは、先に作成したスキャン・レシピなど、作成済みのレシピを選択します

ターゲットは選択した、 ターゲット・コンパートメント 以下にある全てのコンピュート・インスタンスを対象とするのか、 特定のコンピュート・インスタンス を対象とするのかが選択可能です

対象インスタンスのエージェントを有効にする

エージェントベースのスキャンを有効にした場合、Oracle Cloud AgentのVulnerability Scanningを有効にします

※インスタンス作成時に有効にする事も、後から有効にする事のどちらでも可能です

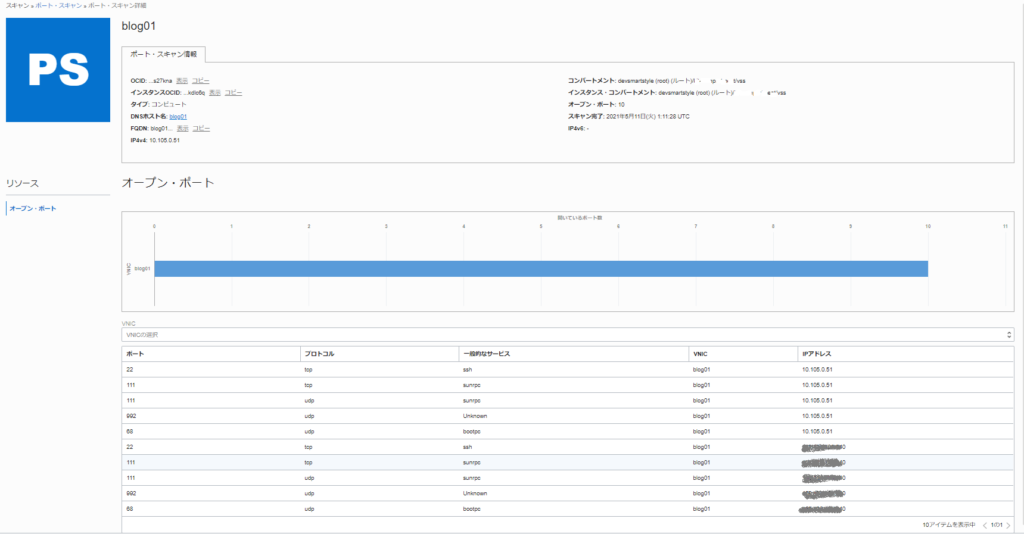

スキャン結果の表示

しばらく待つと、開かれているポートに対しての情報が取得されます(最長24時間を必要とする様ですが、筆者の環境では1時間も待っていれば取得されました)

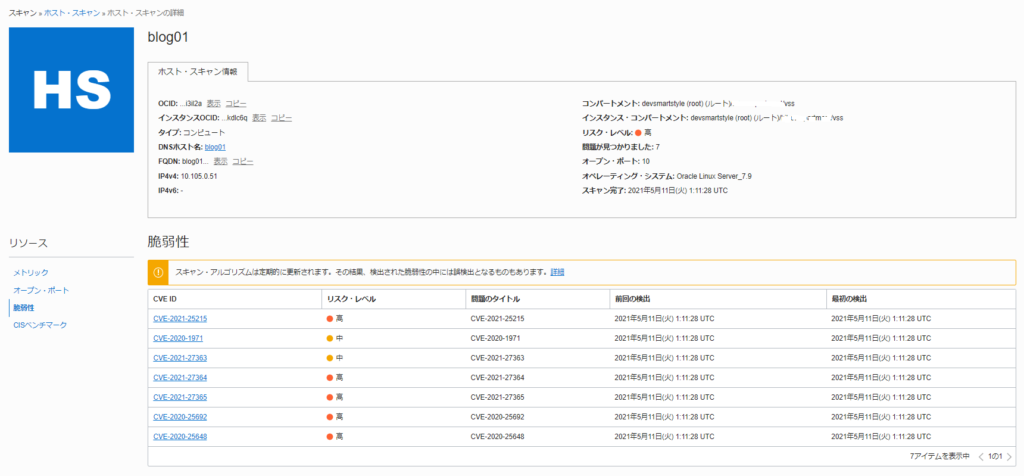

下記は、Oracle-Linux-7.9-2021.04.09-0 のイメージを使用して作成したインスタンスの、作成直後のスキャン結果となります

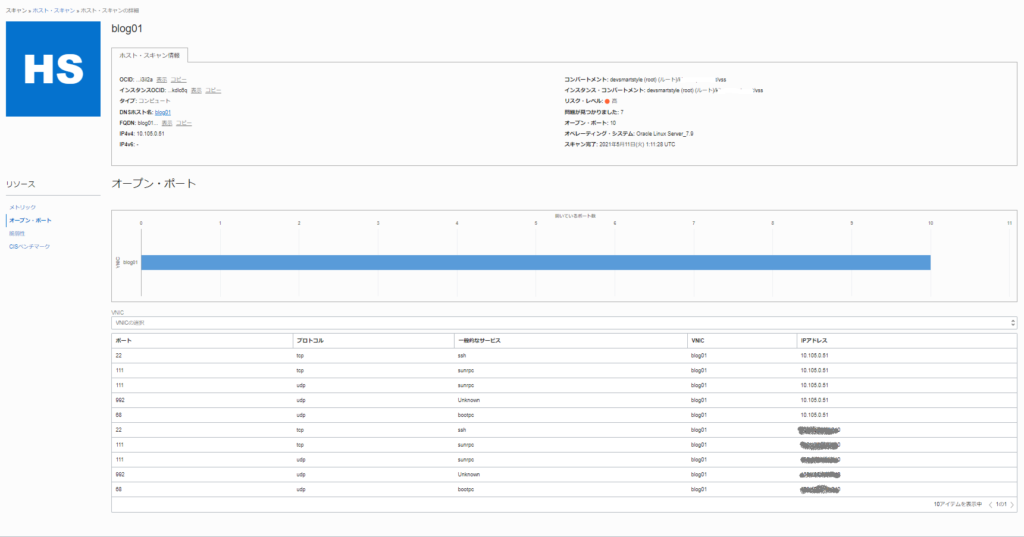

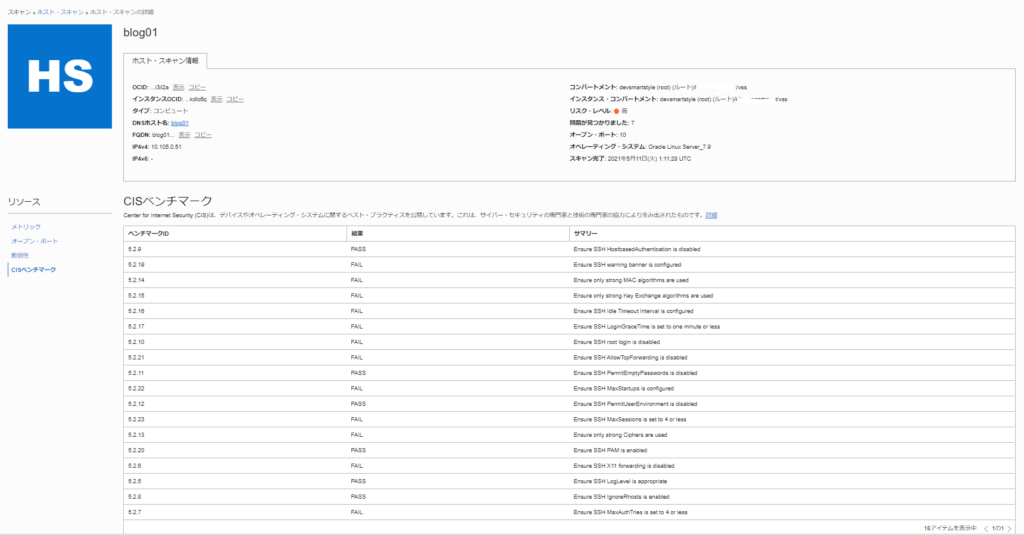

ホスト・スキャン

- ターゲットで対象としたコンピュート・インスタンスの結果一覧が表示されます

- ホスト毎のスキャン結果(リスク毎の件数)が表示されます

- 開かれているポート情報が表示されます

- 検出された脆弱性情報が表示されます

CVE ID をクリックすると、脆弱性情報のページが表示され、更に CVE ID のリンクをクリックすることで、NISTの詳細ページを表示できます

- CISベンチマーク結果

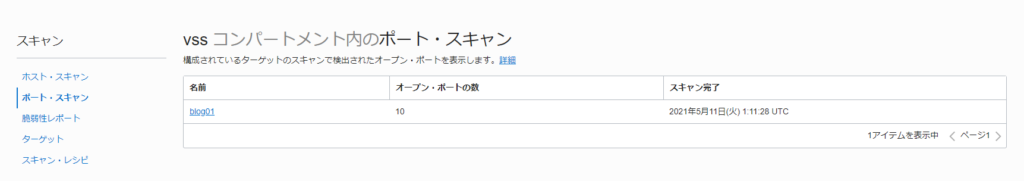

ポート・スキャン

- ターゲットで対象としたコンピュート・インスタンスで開かれているポート数が表示されます

- 開かれているポート番号などの情報が表示されます

脆弱性レポート

- 発見された脆弱性毎に影響を受けるホスト数が表示されます

CVE ID をクリックすると、ホスト・スキャンの脆弱性情報と同様に詳細ページが表示され、NISTの詳細ページを表示する事ができます

まとめ

以上が、Vulnerability Scanning Serviceの設定方法と、簡単な結果情報となります

また、本記事ではWebコンソールで設定をし、確認を行う方法を記載いたしましたが、脆弱性情報の確認はWebコンソールでの確認を含め下記の手法が考えられます

- Webコンソールで確認

- OCI CLIで確認

- REST APIで確認

- Oracle Cloud Guardの報告された問題として確認

特に、Oracle Cloud Guardを現在ご利用であれば、Events・Notificationsサービスと組み合わせる事で、メールやSlackなどで通知する事も簡単に行う事が可能となりますので、OCI CLIやREST APIを現在ご利用中でないのであれば、Oracle Cloud Guardのご利用がお勧めです