この記事は最終更新から6年以上経過しています。内容が古くなっている可能性があります。

Autonomous Transaction Processing (以下 ATP) は 製品紹介ページ にあるように、データベースは常時暗号化されており、データだけでなくデータベースへの接続に関しても暗号化されております

しかし、 マニュアル に記載されているように、 デフォルトでは、ネットワークAclが指定されていない場合、データベースはすべてのIPアドレスからアクセス可能です。

そこで、本記事では ATP への接続を制限し、よりセキュアにするための設定方法をご紹介したいと思います

設定手順

目次

1. ATP の詳細ページにアクセスし、アクションメニュー内のアクセス制御リストをクリックする

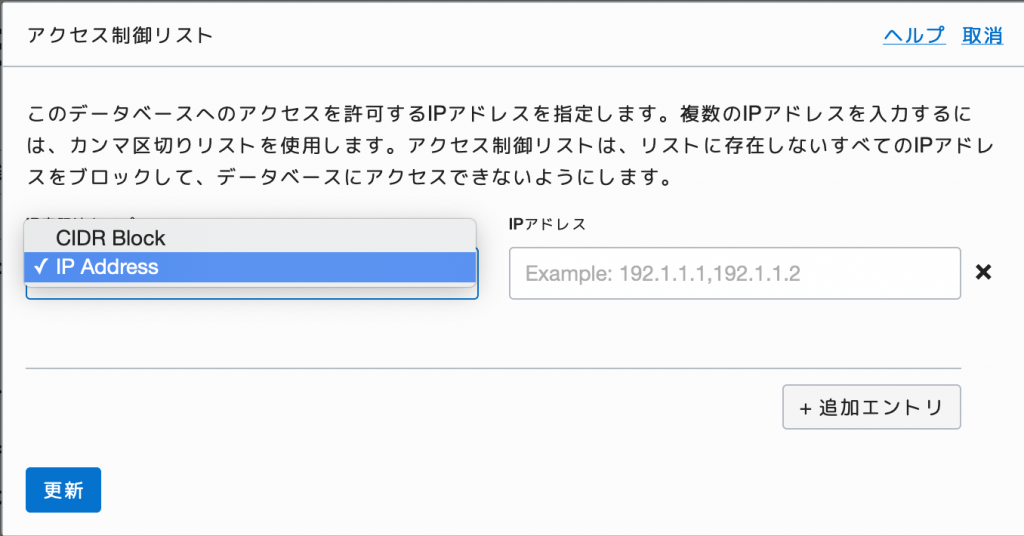

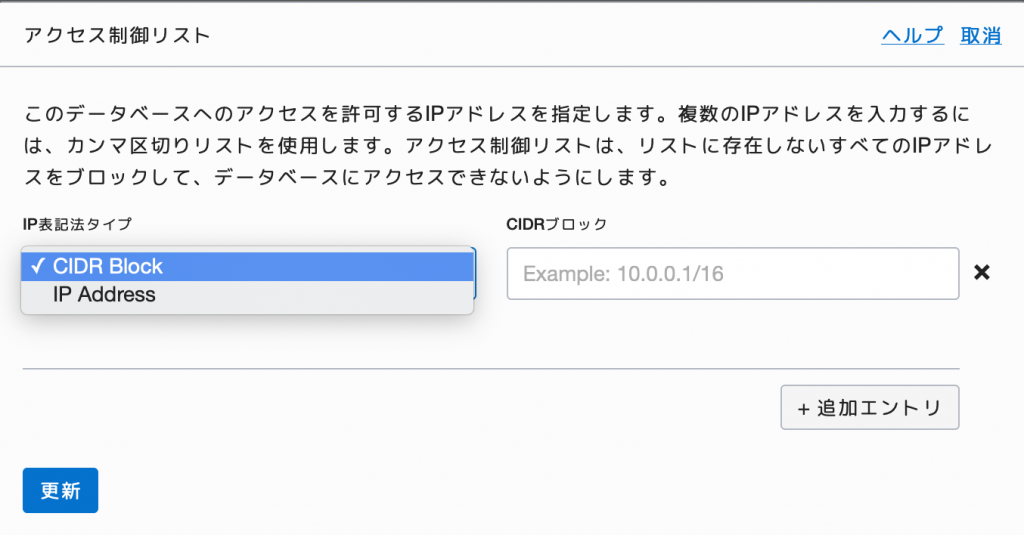

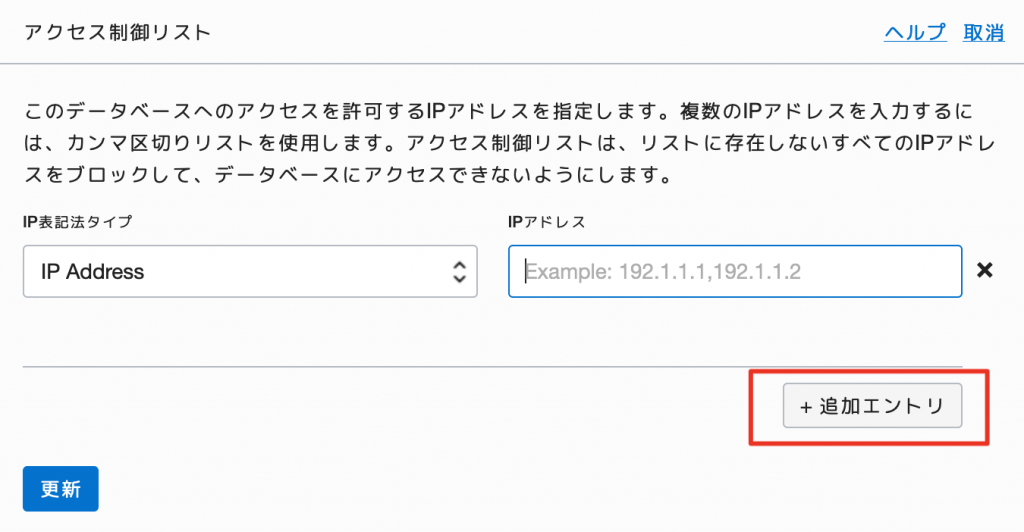

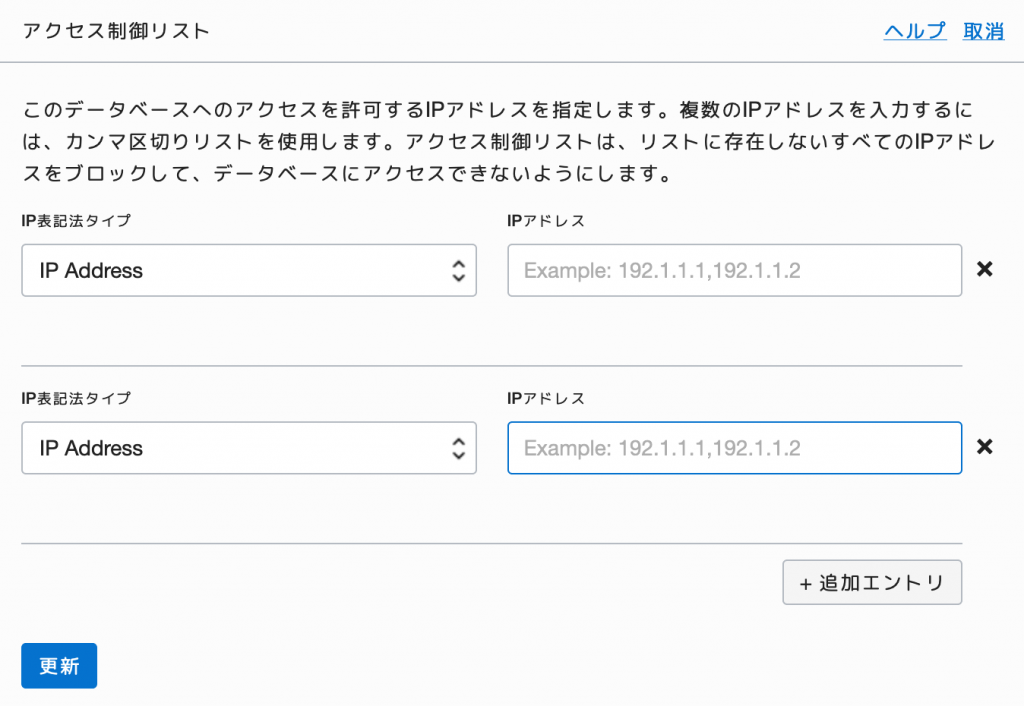

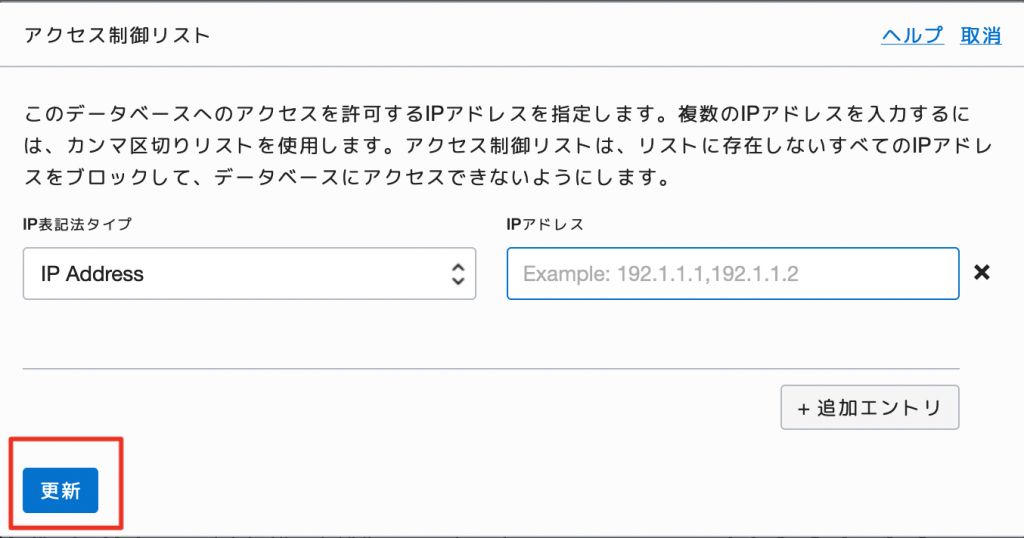

2. アクセス制御リストを入力する

IP アドレスを個別で指定する場合

CIDR ブロックで指定する場合

追加で入力する場合

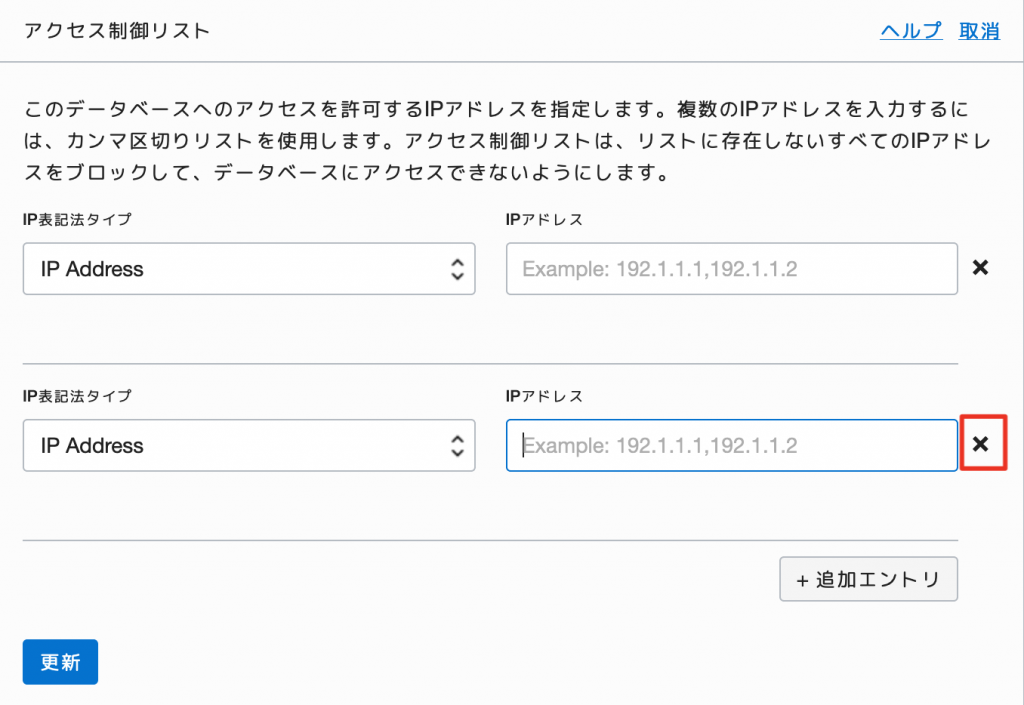

入力ボックスを減らしたい(削除したい)場合

3. 確定する

- 更新ボタンをクリックします

- 更新ボタンをクリックすると、ライフサイクル状態が更新中となります

更新作業はオンラインで行われ、停止する必要はございません - 設定が完了すると、ライフサイクル状態が使用可能となり、アクセス制御リストが有効になります

確認してみる

アクセス制御リストが無い or 許可されている IP アドレスからの接続の場合

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

$ sqlplus smartstyle/<<password>>@db201906200945_tp SQL*Plus: Release 18.0.0.0.0 - Production on Tue Aug 13 03:21:46 2019 Version 18.5.0.0.0 Copyright (c) 1982, 2018, Oracle. All rights reserved. Last Successful login time: Tue Aug 13 2019 02:03:03 +00:00 Connected to: Oracle Database 18c Enterprise Edition Release 18.0.0.0.0 - Production Version 18.4.0.0.0 SQL> |

問題なく接続出来ます

アクセス制御リストの範囲外からの接続の場合

|

1 2 3 4 5 6 7 8 9 10 |

$ sqlplus smartstyle/<<password>>@db201906200945_tp SQL*Plus: Release 18.0.0.0.0 - Production on Tue Aug 13 03:25:21 2019 Version 18.5.0.0.0 Copyright (c) 1982, 2018, Oracle. All rights reserved. ERROR: ORA-12506: TNS:listener rejected connection based on service ACL filtering |

ACL filtering により、拒否されていることがわかります

注意点

- サービス・ゲートウェイを使用してデータベースにアクセスするように構成された Oracle Cloud Infrastructure ネットワークがある場合、そのネットワーク内のクライアント・マシンのパブリックIPアドレスをACL定義で使用することはできません。 サービス・ゲートウェイを介した接続のみを許可する場合は、サービス・ゲートウェイのIPアドレスをACL定義で使用する必要があります。 サービス・ゲートウェイを介した接続のみを許可する場合、値240.0.0.0/4を使用して、CIDRソース・タイプのACL定義を追加する必要があります。

詳細については、 「Oracle Servicesへのアクセス: サービス・ゲートウェイ」 を参照してください。 - ネットワーク・アクセス制御リスト(ACL)は、他のデータベース・メタデータでデータベースに格納されます。 ネットワークAclがその時点でリストに戻される時点にデータベースがリストアされた場合。

- ネットワークAclはデータベース接続およびOracle Machine Learningノートブックに適用されます。 ACL が定義されている場合に、ACL で指定されていないIPを持つクライアントからOracle Machine Learningにログインしようとすると、無効なログイン・エラーが表示されます。

- Autonomous Transaction Processing サービス・コンソールはaclの影響を受けません。

- VCN 内に、NAT Gateway を介してパブリック・インターネットにアクセスするように構成されているプライベート・サブネットがある場合、NAT GatewayのパブリックIPアドレスをACL定義に入力する必要があります。 プライベート・サブネット内のクライアントには、パブリックIPアドレスはありません。詳細については、 NAT Gateway を参照してください。

上記は、 マニュアル 内の アクセス制御リストの注意 として、記載されている内容となります

まとめ

この様に、データベースに接続することのできる IP アドレスを制限することで、よりセキュアな環境にすることが出来ますので、一考してみてはどうでしょうか?